原題:A Day in the Life: Dispelling the Myths of Mobile Authentication

原作者:Shamalee Deshpande2021年12月6日

COVID-19の蔓延は、かつて見られなかったほどに急速なデジタル改革の契機となりました。企業は2要素認証や多要素認証をいちはやく導入し、何百万人もの従業員をリモートワークへと移行しました。2022年以降もリモートワークやハイブリッドワークが続くと予想される中で、今一度振り返って考えでみてください。「現在の多要素認証は、自分が考えているほど安全なのだろうか」「フィッシングには強いのだろうか」「どれほどのコストが掛かっているのだろうか」。

COVID-19による働き方の改革に追われる中で、2要素認証や多要素認証の導入が急務となった企業の中には、従業員に普及しているモバイルデバイスを利用したSMSワンタイムパスワードや、認証用アプリなどの、導入容易性の高い方式を採用した企業も多いのではないでしょうか。

かくして多要素認証の導入が実現した現在でも、サイバー攻撃による企業の被害は増え続けています。実際に74%もの企業が、最近のサイバー攻撃被害の原因はリモートワーク環境の脆弱性に起因すると考えています。効果の表れない2要素認証や多要素認証に、企業は多額のコストをかけているのです。モバイルデバイスによる認証は比較的安価に導入することができますが、実際の運用ではコスト、生産性の低下、サポート費用など目に見えない問題が発生しています。従業員にモバイル端末による多要素認証を利用させた場合、モバイル端末の購入コスト、機器保証のサービスコスト、端末管理ソフトウェアのコストなどがかかります。

また、2要素認証や多要素認証を導入していても、1要素目は従来から使われているIDとパスワードです。パスワードを忘れた従業員によりデバイスがロックされるという問題は相変わらず発生するので、これに起因する生産性の低下は、一般企業において520万ドルもの年間損失となります。ビジネス全体のセキュリティを監督する立場なら、時にはユーザーの立場になって考えてみることも良いと思います。想像してみてください。あなたはリモートワークをしている若手の営業社員であり、業務でSalesforceを利用しています。SalesforceはSMSのワンタイムパスワードを利用した2要素認証によって保護されています。さて、一日の業務を始めるにあたり、Salesforceのセールスケイデンスへのリプライを確認しましょう。下図ログインの流れに示すように、ノートPCを開いて起動し、端末にログインし、Salesforceに移動します。

ユーザーが一定期間操作しないことによるログアウトや、シングルサインオン(SSO)が導入されていない環境での、別業務アプリへの切り替えなどでは、このログイン手順をまた最初から繰り返さなければならないことがあります。このとき、ワンタイムパスワードがスマホに届くのが遅れたり、滅多に使わないアプリのユーザーIDとパスワードを忘れてしまったりするかもしれません。

時間経過後の再ログインや、アプリケーション切り替え時のログイン、それぞれに2段階の認証が都度行われていますので、一見するとセキュリティの高い運用方法に見えます。

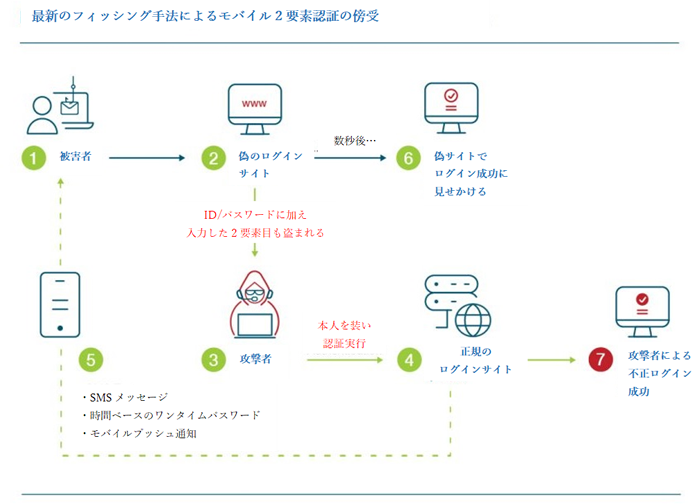

しかし、見た目に騙されてはいけません。近年のフィッシング攻撃では、ユーザーIDとパスワードだけでなく、ワンタイムパスワードまでも傍受します。例えば、「Gmailのログインテストをしてください」という社内ヘルプデスクからのメールを受信したとします。本物そっくりなので、それが偽のフィッシングメールであることに、あなたは気づきません。メールにはいつもの手順通り、クリックしてGmailにログインするためのリンクが張ってあります。いつも通りでないのは、それがフィッシングサイトへ誘導するためのリンクであり、騙されるとアカウントが乗っ取られてしまうということです。

上図は、フィッシング攻撃によりモバイルベースの2要素認証を簡単に突破されてしまう例になります。

- 攻撃者は、被害者を偽のログインサイトへ誘導するために作成されたリンクを張った、本物そっくりの巧妙なメールを送り付けます。

- 被害者は偽のログインサイトへ誘導され、認証の1要素目であるIDとパスワードを入力します。

- 被害者が入力したユーザーIDとパスワードは、攻撃者により読み取られます。

- 攻撃者は読み取ったIDとパスワードを利用して、正規のログインサイトへのログインを開始します。ログインを受け付けた正規サイトは、2要素目の認証を行うためにワンタイムパスワードを被害者のモバイルデバイスに送信します。

- 被害者は、モバイルデバイスに正規サイトからのワンタイムパスワードを入手し、これを偽サイトに入力します。

- 偽サイトは、被害者のログインが成功したと見せかけ、被害に遭ったことを認識させません。

- 攻撃者は、偽サイトを通じて入手した2要素目のワンタイムパスワードを使用して、正規サイトへのログインを成功させます。

この例では、被害者の従業員は自分がフィッシングに遭ったことも、攻撃者に自分の認証情報を盗まれたことにも気づかないのです。にわかには信じられないかもしれません。実際、ほとんどの企業はSMSベースのワンタイムパスワード方式が、近年の標的型攻撃のうち76%しかブロックできないという事実を知りません。また、SMSを使った認証にこのような脆弱性が存在することを認識している企業は、調査対象とした企業のうちのわずか22%でした。モバイル認証は安全であるという考え方は、重大な誤解です。モバイル認証の方式に多少の差異があったとしても、それでもなおフィッシング攻撃は可能なのです。先述の従業員によるログインを振り返ってみますと、従業員は一日に何度もタイムアウトしたアプリケーションにログインしなおしたり、アプリケーションを切り替えたりするたびに新規ログインを実行します。このログイン処理が数十回にもなるような環境で、毎回アプリケーションのごとに異なるIDとパスワードを思い出しながらログインし、もしかするとネットワーク遅延ですぐには送られてこないかもしれないSMSワンタイムパスワードを待って入力する、という操作の繰り返しを楽しいと思う人はいないと思います。ユーザーエクスペリエンスの低下は、多要素認証を導入する上での最大の障害です。このような障害は、ITセキュリティ全体やユーザーサポートにおいて、全面的な負担となってしまいます。これまでのお話で、ユーザーIDとパスワード、及びモバイル認証といったレガシーな多要素認証のセキュリティ神話は誤解であることがお分かりいただけたのではないでしょうか。

セキュリティ、コスト、ユーザーエクスペリエンスなど重要な要素を理解した上で、長期的な多要素認証計画を策定し、継続的なビジネスセキュリティを構築しましょう。

レガシーな多要素認証からの脱却

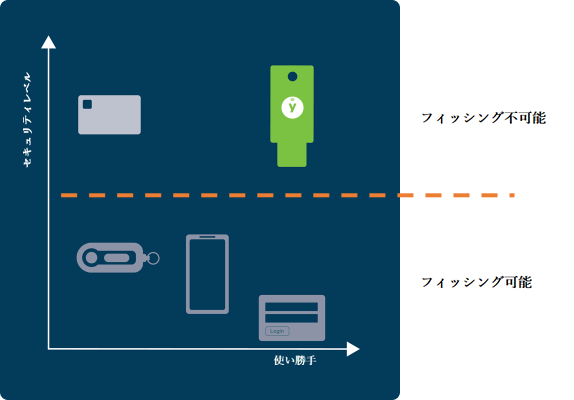

皆様の組織がすでにモバイル認証を導入している場合でも、或いはセキュリティ強化のための認証ソリューションを積極的にご検討されている場合でも、認識しておくべき重要な点があります。多要素認証には多様な方式があり、それぞれに異なる設計思想に基づいて作成されているということです。ご認識のように、ユーザーIDやパスワードを使う従来の認証はセキュリティの面であまり優れておらず、大企業ではそのサポートに高額なコストがかかっていいます。(Forrester社の推定では年間100万ドル)またSMSでのワンタイムパスワードは簡単に傍受されるため、認証に費やされる時間の割には、安全性を高めていないことがご理解いただけたかと思います。

更には、新しいモバイル端末やアプリのセットアップ、ユーザーのトレーニング、パスワードのリセットなどに対応するヘルプデスクのサポート時間などのコストが増えてしまっているのです。

ユーザーのログインにおける多要素認証を、ハードウェアベースで最新の認証方式に対応したYubiKeyに置き換えた場合の運用を考えてみましょう。SalesforceやIAM管理コンソールへのログインに際して、YubiKeyをUSBポートに挿してタッチするか、スマートフォンにかざしてNFCで認識させるだけで済みます。電話回線の状態や、モバイルデバイスのバッテリーを気にする必要はありませんし、モバイルデバイスを持ち込めない環境でも使用可能です。簡単ですね。YubiKeyはフィッシング攻撃やアカウント乗っ取りに対して100%の対策を提供するため、情報システム部門にとっても安心の脅威対策になります。

YubiKeyは強力な2要素認証、多要素認証、パスワードレス認証を実現できる製品であり、セキュリティとユーザーエクスペリエンスに革新的な変化をもたらします。また、YubiKeyはAs a Service型による柔軟な購入方式により、turnkey delivery、在庫管理、配布管理などをご利用頂くことが可能となっており、社内/社外用途関わらずすべてのお客様に安心のセキュリティをお届けします。(海外サービスのため、現在日本国内ではご利用頂くことができません)みなさんの周りにも、MFA神話と誤解は存在します。モバイル認証の真実についてより詳しくお知りになりたい方は、弊社のホワイトペーパー、The Top 5 Mobile Authentication Misconceptions: Demystifying the myth versus reality of legacy MFAをお読みください。

お問い合わせ

ご質問、ご相談、お見積もりなど お気軽にお問い合わせください。

プラットフォームソリューション事業部門

ITプロダクト&サービス事業本部

セキュリティプロダクト部

認証強化セミナーを開催いたします!-300x169.png)