原題:Combating ransomware attacks on your enterprise

原作者:Christopher Harrell 2021年7月27日

PCメーカー、精肉業、メンタルヘルスクリニックの意外な共通点は何でしょうか?実はみなランサムウェアの被害者なのです。もちろん被害者は上記業種にとどまりません。Ransomeware as a Service(RaaS)と呼ばれる、ランサムウェアツールの提供と引き換えに利益を得る新しいモデルの普及により、2020年におけるランサムウェア攻撃は、前年比485%以上増加しています。米国の燃料用パイプライン運営会社が標的とされ操業を停止し、東海岸地域の数百万の人々に混乱を引き起こした件は、記憶に新しいランサムウェアによる攻撃です。

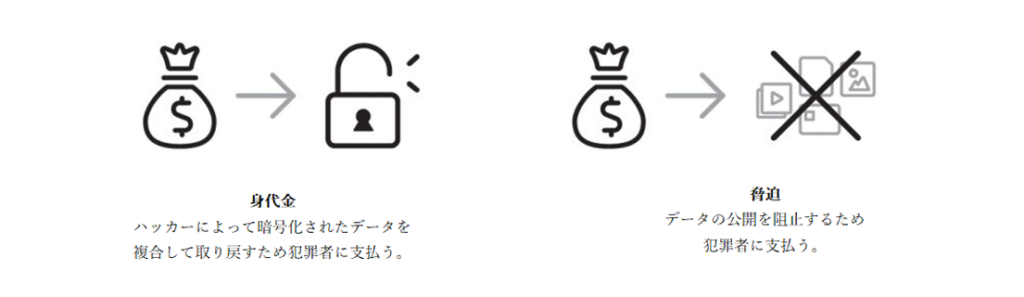

今月に入り、ホワイトハウスは攻撃を妨害し、被害を食い止めるための様々な施策を発表しました。ランサムウェア攻撃は誰の身の上にも起こります、従って、「もし攻撃されたら」ではなく「いつ攻撃されるか」が対策における重要な考え方です。ランサムウェア対策のヒントになる施策や技術、そしてYubiKeyのようなハードウェアベースの認証がどのようにその一部として活用できるかについて解説します。まず最初に、ランサムウェアとは何かを定義します。多くのサイバー攻撃は、標的とするシステムに危害を加え利用することを目的とした悪意あるソフトウェア、いわゆるマルウェアによるものです。ランサムウェアはマルウェアの一種であり、システムを攻撃し、データを暗号化して人質に取ります。身代金は、ビットコインのような犯人をトレースして特定することが困難な手法で要求され、身代金を払うまで、ファイルの暗号化が解除されることはありません。また単にファイルを暗号化されて読み取り不能にされるだけではなく、時には重要なデータを同時に盗まれ、その流出を伺わせる恐喝・脅迫が行われることもあります。

ランサムウェアからのリカバリーにかかる平均的なコストは、身代金・休業・営業機会損失・処理費用・法的措置費用を含め2021年で185万ドルといわれています。よりセンシティブでクリティカルなデータやシステムが狙われた場合、一般的なデータ漏洩被害の平均費用(386万ドル)よりも高額な444万ドル近いコストが発生します。被害者のうち57%は身代金を払うことで、データの復号もしくは漏洩を回避しようとしていますが、実際に全てのデータを安全に取り戻せたのは、被害者全体のわずか8%に過ぎません。

ランサムウェア攻撃の背後にいるのは誰か?

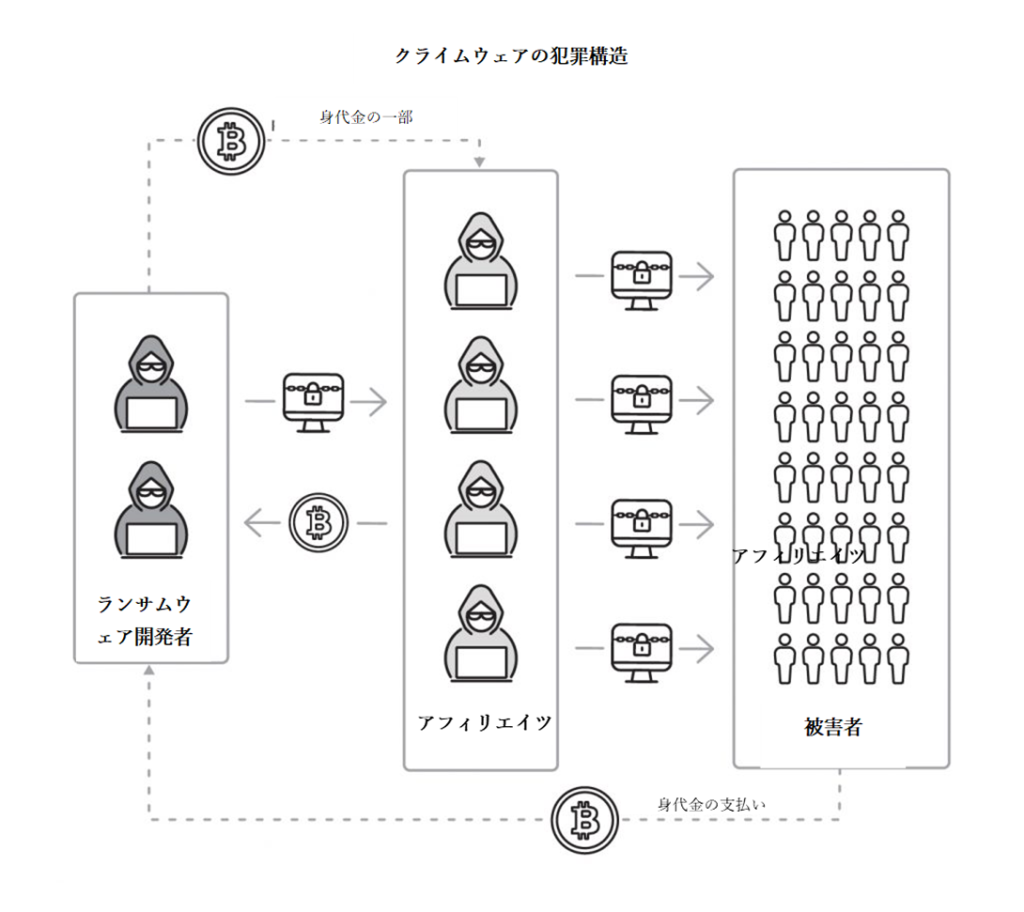

ランサムウェアの生産は、DoppelPaymer, REvil, Ryuk, Darkside, Mazeといったロシア国外の旧ソ連領や、中国の犯罪組織グループにより行われています。これらランサムウェアグループは、犯罪ネットワーク上に存在するソフトウェア作成者と、ランサムウェアを攻撃をしかけるための企業の脆弱性を見つけるアフィリエイツと呼ばれるメンバーによって構成されます。被害者が払う身代金は、これらのメンバーで分配される仕組みになっています。

近年のランサムウェア攻撃

ランサムウェア集団はあらゆる業種、地域を攻撃しますが、利益を目的とした犯罪集団の性質上、大企業や政府機関

を標的にすることが多くなります。

2021年3月、REvilはAcerへのランサム攻撃で5,000万ドルの身代金を要求したとする声明を出しました。

攻撃の証拠として盗んだ文書の一部を公開し、個別案件としては過去最高額となりました。

ブラジル出身企業で子会社が米国食肉供給の5分の1を占める食肉加工大手であるJBS S.A.は、6月に攻撃を受けIT

システムが停止、業務停止に追い込まれ、REvilへ1,100万ドルを支払っています。

身代金の要求額もさることながら、業務停止に追い込まれることが最も大きな被害でしょう。

アイルランドの公的医療を提供するHSEでは、ランサムウェアのContiが蔓延したことでITシステムが全面停止し、

患者の予約業務と電子カルテシステムへのアクセスが影響を受け、いくつかのシステムが数週間停止しました。

HSEはハッキングしたグループ(Wizard Spider)へ身代金を払いませんでしたが、攻撃による被害額は11,800万ドル以上(10,000万ユーロ)に及びました。

フィンランドのメンタルヘルスクリニックのVastaamoはランサムウェアに攻撃され、Vastaamoだけでなく患者個人

が受けているセラピーの内容も公開すると脅迫されました。結果、Vastaamoは破産に追い込まれています。

2021年4月には、前述のコロニアルパイプラインのシステムに対して、漏洩したパスワードがDarkSideグループに

よって使われ、マルウェアによるパイプラインの停止が発生、440万ドルの身代金支払いが行われました。

FBIによるビットコインの差し押さえによりDarkSideに支払った身代金の一部は戻りましたが、この件を含めDark

Sideは過去2年間に推定9千万ドル以上の収入を得ていると見られています。

サイバー犯罪の被害はサプライチェーンに拡大することもあります。

2021年7月、CISAとFBIはKaseya VSA ソフトウェアの脆弱性を突いた一連のランサムウェアでの攻撃への対応を

開始しました。

攻撃は今月、60前後のVSA利用ユーザーへの攻撃に始まり、更に彼らの顧客へと波及し、様々な影響を与えました。

被害は1500もの業種に及び、一例としてPOSシステム管理会社が受けた攻撃に起因して、スウェーデンの800の食

料品店が一週間閉店するなどの大きな被害が発生しています。

計画的犯罪者や愉快犯は、ランサムウェア攻撃に関するアップデートを装ったフィッシングメールを送るなど、興味

を引く内容でユーザーを騙すなど巧妙な手口で、企業やその関係企業をつけ狙っています。

ランサムウェア攻撃とどう戦うか

ランサムウェアへの完全な対策は困難です。しかし多角的なアプローチで攻撃に対処し、また被害を回復することは

可能です。

ランサムウェア攻撃に備え、これまでに紹介したような問題が起こらないようにするためには、以下のような対処法

があると私たちは考えています。

1.どのデータが重要で、なぜ重要であるかを正しく理解する。

すべてのビジネスオーナー間で共通の重要データリストを作成し、定期的に妥当性を検証します。

自社では気づかなかった重要データも、ステークホルダー間で情報を共有すれば見えてきます。

どのシステムが重要データを保管、運用、転送しているかを、協力して継続審査する体制が必要です。

2.直接的に重要データを扱っていない他のシステムに関しても、信頼性を確認する。

サプライチェーンの攻撃の被害が甚大になった理由は、システムへのアクセスや管理機能を持つ別のシステムに

おける対策を見落としてしまったことです。

集中管理型のシステムにおいては、オンプレミスやクラウド、委託企業による管理などに関わらず、高いセキュ リティ対策が必要になります。

3.信頼できるバックアップデータであることを、検証で確認する。

バックアップにより、ミッション・クリティカルなシステムをいつでも簡単に復旧できることが担保されます。

また単にバックアップを作成するだけでなく、復旧試験によりデータ内容の復元を確認し、また復旧作業アカウ

ントではバックアップデータを消すことができないことを確認するなど、バックアップ・リストアのシステムを

常に見直します。

4.重要なシステムは分離構造にしておく。

侵入型ランサムウェア攻撃における多くのケースでは、身代金を要求する前段階において、可能な限りのデータ

とシステムに浸透しようと試みます。

ゼロトラストの原則に則れば、すべての連結システムは分離可能な構造にしておくべきですが、攻撃対策、脆弱

性管理およびパッチ適用の計画と実装が可能になった段階で、まず最も重要なシステムに注力して分離構造を

導入すべきです。

またシステムへのアクセス監視だけでなく、システムからのアクセスも監視する必要があります。

検出されずにシステムからデータを取り出す手段が容易であればあるほど、ランサムウェア犯罪集団からの被害

に遭遇する可能性は高くなります。

5.すべてのログインアカウントにおいて、フィッシング可能な認証方式を利用しない。

耳が痛いほど聞かされていることだと思いますが、脆弱なパスワード、パスワードの使いまわし、SMS

認証、OTP認証、プッシュ型アプリによる多要素認証などはとても脆弱で、ランサムウェアやその他の攻撃を

受ける主要因や間接要因になります。

相互TLSやWebAuthn[S1] /FIDOプロトコルは、この脆弱性に対する保護機能を提供します。

YubiKeyはこれら先端のフィッシング耐性プロトコルをサポートしており、その利用を推奨しておりますが、

環境条件の必要性に応じて、従来方式のワンタイムパスワードのようなプロトコルも使用することができます。

6.必要なデータだけを、アクセス可能な場所に保存する

普段必要とされないデータは、オフラインストレージに保存しておくか、永久に破棄することを考えてください。

無いものは盗めません。企業や関連各社にとっても、盗めないということは大きな意味を持ちます。

7.専門家のアドバイスを利用して、定期的にシステムをチェックする

既知の脆弱性に基づき「突破できることを証明する」ペネトレーションテストのみに頼ってはいけません。

ゼロデイ脆弱性は複数のシステムに存在するものと想定し、いずれかに侵入があった場合には、速やかに侵入を

検知してシステムを切り離し、迅速に回復できるかどうか、机上検証を行うべきです。

8.身代金を払わない

身代金を払っても、データへのアクセスが完全復旧することは極稀で、更なるランサムウェア攻撃を助長する

だけに終わります。

また場合によっては、犯罪者に利益供与することで違法性を問われる可能性もあります。

ランサムウェアの実情とどう対策すべきかよりよく理解するために、本書が皆様の参考となれば幸いです。

Yubicoが皆様のお役に立てるとお感じになりましたら、ご遠慮なくご相談 ください。

*参照先の一部を日本向けのものに変更しています。

お問い合わせ

ご質問、ご相談、お見積もりなど お気軽にお問い合わせください。

プラットフォームソリューション事業部門

ITプロダクト&サービス事業本部

セキュリティプロダクト部

認証強化セミナーを開催いたします!-300x169.png)