2022年6月16日(木)、株式会社オージス総研が主催した「多要素認証を用いたセキュアで手軽なユーザー認証の実現 ~FIDO2を活用した「パスワードレス」の実現方法を解説~」と題したオンラインセミナーにて当社社員が登壇いたしました。

昨今の緊迫する国際情勢が続く中、特に国家間の対立が顕著になったことで、サイバー攻撃が増加しています。また同時に、当事者国を装った第三国によるサイバー攻撃も発生している状況です。

さらに近年、多くの企業や個人がクラウドサービスを利用するようになったことで、情報漏洩や自社サービスの停止、迷惑メールの送信や中継に利用されることによる攻撃の踏み台として利用されるといったケースも増加しています。

こうしたことを防ぐ方法として、従来であればID/パスワードを主軸としたユーザー認証が主流となっていましたが、最近では本人認証で利用されるIDやパスワードなどの不適切な管理によるアカウント情報の盗難・流出によるさまざまな被害が散見されるようになっています。

そこで本セミナーでは、世界的に利用されているYubico社のセキュリティキーYubiKeyのご紹介に加え、ユーザーの利便性とセキュアなログインを実現できる方法として、SSO(シングルサインオン)と多要素認証を活用した「パスワードレス認証」の実装に関連したお話がされました。

当社からはYubiKeyとオージス総研様のThemiStructによる製造現場における多要素認証について解説いたしました。

本セミナーは非常に多くの方にご聴講いただき、また最後の質疑応答では、参加者の方々の関心度の高さがわかるほど多くのご質問が寄せられ、盛況のまま終了いたしました。ご参加いただき、ありがとうございました。

本稿ではセミナーの概要を記載いたします。ご興味がある方は是非ご一読ください。

■YubiKeyのご紹介

Yubico社はセキュリティキーYubiKeyに特化した販売をしており、現在、世界160か国、4500社以上の企業に利用されており、700種以上のサービス・アプリケーションと連携されています。

世界情勢不安などの情勢もあいまって、10年前に比べるとサイバー攻撃による被害は急激に増加し、2025年には世界で10.5兆円規模になると言われています。さらに企業の3社に1社が2年以内に何らかの情報漏洩を起こす可能性が高いという状況で、ハッキングの要因はID/パスワードの盗難によるなりすましやブルートフォース攻撃によるものと想定されています。

これを防止するにはID/パスワードが他者に知られないよう、多要素認証の導入が有効です。

特に昨今はリモートワークが積極的に取り入れられたことで、従来のセキュリティがしっかり施された環境から出たところで作業することが増えました。その結果、サイバー犯罪はコロナ以前と比べ300%増加し、フィッシングのブロック数も1800万/日(Google社)にも上っているといいます。

パスワードの管理についてはこれまで複雑なものにする、定期的に変えるなど各自で対策を取ってきたと思いますが、パスワードを必要とするシーンが増えたことで管理する対象が多く、限界を迎えつつあります。そうした中、多要素認証に必要な機材が企業側から提供された時期もありましたが、これにはコスト、管理の手間といった問題があり、現在はスマホアプリによる認証に切り替わっていることが多くなりました。

しかし、この手法であっても個人のデバイスの安全性が担保されておらず、権利・権限の問題もあり業務上個人のスマホを活用することは避けたいという状況です。

そこでそうした問題点を解決する手段として、当社は認証に特化したセキュリティキーYubiKeyを開発しました。これは電池や電波を必要とせず、いつでもどこでも多要素認証を使用することができます。

YubiKeyは、SSOに対応しており、またひとつのキーで複数のアプリ・サービスの暗号カギを格納する専用のハードウェアです。使用方法はタッチすることで認証できる仕様となっていることから、家のカギと同様の取り扱いさえできれば非常にセキュアなセキュリティを実現することができます。

最近ではパスワードレス化を宣言する企業が増加していますが、YubiKeyはパスワードレス化が進んでもそのまま使い続けることができます。

現在、Google社で30万ユーザーがYubiKeyを利用していますが、メールやアプリ、SMSを利用した認証と違い、アカウント乗っ取り被害は0%だという顕著な実績が出ています。

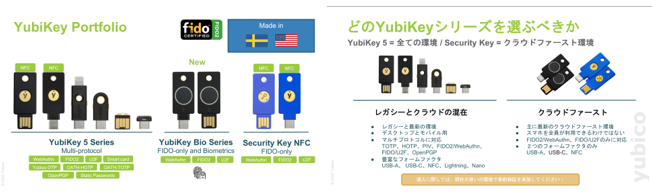

※YubiKeyの種類や選定方法については下図をご参考ください。

■Yubico×ThemiStructユースケースご紹介~クラウド化が進む製造現場における多要素認証とSSO~

昨今、製造現場においても紙やオンプレミスでデータを管理していたところからクラウドへの移行が進んでいますが、オンプレミス環境も依然として残っていることが多く、データが点在しているような状況です。

そうした中で見えてきた課題としてよくあげられるのが、複数のクラウドサービスへのログインの手間やクラウドとオンプレで別れてしまっているアプリへのシームレスなアクセス、ユーザビリティの低下、クラウド上にデータを保管することによる情報漏洩時のリスク増大などからくる本人認証の課題です。

そこで当社はそれらの課題を解決する手段として、Yubico社の多要素認証とオージス総研が提供するThemiStructのSSOの併用による認証の集約をお勧めしています。この二つを利用することでアプリケーションへの認証一元化による利便性が向上するだけでなく、セキュリティの強化を可能とします。

Yubicoの利点は本人認証を強固にする多要素認証はもちろんですが、製造現場の過酷な環境下においても故障しづらいほど耐久性、防水性に優れている点です。また、ThemiStructはクラウド・オンプレミスをシームレスにつなぐことが可能なため、クラウドとオンプレミスが混在する環境下においては有用なアプローチとなります。

そのため、双方を併用することで、認証の一元化によるユーザーの利便性向上だけでなく、クラウドサービスへの適切なアクセスを可能とすることによるセキュア性を向上させることができますので、おすすめしています。

■パスワード管理からの解放がもたらす業務変革のすすめ

サイバー攻撃の巧妙化が進んだ現在、パスワード認証は様々な不正ログイン攻撃を引き起こすセキュリティインシデントの原因となっています。そのため、ユーザーをパスワード管理から解放するパスワードレス認証はセキュリティとユーザビリティの両面で業務に大きな恩恵を与えることができます。

本セッションでは、パスワード認証を実際に業務環境に導入、適用するにあたって考えられる課題を主にシングルサインオンと組み合わせることで解消し、より、効果的にパスワードレス認証を活用する方法をご紹介いたしました。

- FIDO2認証の方法と課題の解決策

パスワードレス認証を含むFIDO2認証は、以下の2つの処理を経て利用が可能になります。

①YubiKeyなどのFIDO2用のセキュリティ認証器を生体認証によって認証し、ログイン対象のアプリケーションに事前に登録する

②登録済みのセキュリティ認証器を使用してログインする

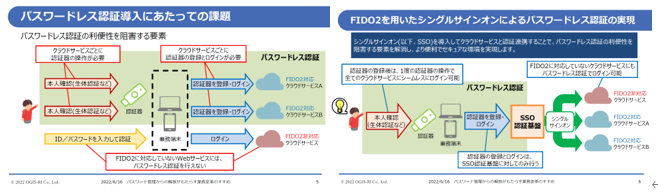

また、実際の業務環境にパスワードレス認証を入れる場合の課題には以下の二点があげられます。

①ユーザーはクラウドサービスごとに認証器の登録とログインが必要となるため、クラウドサービスにログインするごとに認証器の操作が必要

=利用するクラウドサービスが多くなるほどユーザーへの負担が大きくなる。

②FIDO2に対応していないWebサービスの場合、パスワード入力による認証を行う必要があり、パスワードレス認証とパスワードによって認証するサービスが混在する

=パスワードレス認証の利便性を低下させ、セキュリティと内部統制面でのリスクにつながる。

この二つの課題の解決策として、各クラウドサービスへのログイン認証をSSOによって行うとともに、パスワードレス認証器による認証はSSO認証基盤のみとするという方法があります。

これによって1度の認証器の操作ですべてのクラウドサービスにシームレスにログインできるようになる上、FIDO2に対応していないクラウドサービスでもパスワードレス認証できるようになります。

- SSO基盤の導入メリット

パスワードレス認証とSSOは非常に親和性が高く、同時導入によってより便利でセキュアな環境を実現させることが可能となりますが、SSOの業務上の導入メリットはそれ以外にも存在します。

①クラウドサービスに限らず、オンプレミス環境上のアプリもシームレスにログインできる

②認証環境を統一できるため、特定アプリのみの認証強度が低く、セキュリティホールになるといったことを防止できる

③ユーザーごとのアプリへのアクセス制御を設定できる

④ログインをSSO基盤の1度にできるため、パスワードの使いまわしやIDの共用利用を防止し、内部統制面を強化できる

⑤ユーザーのアプリへのアクセス状況をSSO基盤上で監査することができる

⑥自社アプリ開発時に認証機能をSSOに委譲することで開発工数を削減できる

SalesforceやGoogle Workspace、Microsoft365をはじめとした多くのクラウドサービスでは、現在、

標準規格化された様々な認証プロトコルに対応しています。それらの認証プロトコルでSSOするフェデレーション型SSOに対応した認証基盤の導入によってクラウドサービスとのSSOを実現させることが可能です。

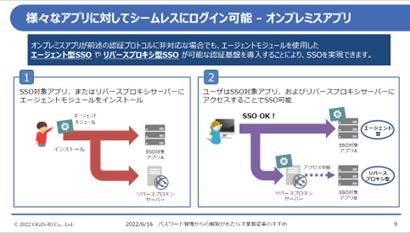

また、もし利用しているオンプレミスアプリが認証プロトコルに非対応だった場合には、エージェントモジュールを使用したエージェント型SSOやリバースプロキシ型SSOが可能な認証基盤を導入することでSSOを実現させられます。それぞれの手法については下図をご参照ください。

この後、パスワードレス認証の活用例として、以下の事例をご紹介しました。ご興味がある方は是非お問い合わせください。

・テレワーク環境下で使用したい

・1ユーザーが複数デバイスを所有して使い分けたい

・複数ユーザーが1つのデバイスを共有したい

- オージス総研のThemiStructについて

ここまでSSOの利点についてご紹介してきましたが、オージス総研が自社開発した統合認証ソリューションThemiStructシリーズをご提案しています。

本ソリューションは金融・製造・サービス業問わず、様々なお客様にてご利用頂いています。

今回はエンタープライズ企業向けのSSOソリューションとしてThemiStruct-WAMとB2B/B2C向けの統合認証ソリューション ThemiStruct Identity Platform の2点をご紹介しました。

その後、ThemiStruct-WAM と YubiKey を使用したパスワードレス認証をデモンストレーションにてご説明しました。

- ThemiStruct-WAM

認証プラットフォームのOSSとして安定性と信頼性のあるOpenAMをベースとして独自開発された認証機能とインターフェースを持ちます。ログイン処理ではSSOのほかにFIDO2や電子証明書、ワンタイムパスワードなどの様々な認証機能はもちろん、それらを組み合わせた多要素認証が可能です。

SSO機能においてはフェデレーション型、エージェント型、リバースプロキシ型に対応しています。

- ThemiStruct Identity Platform

BtoB、BtoCを想定しており、大規模利用やオープンAPIを想定した、サービス利用者IDの管理と認証機能を担うバックエンドサービスとして稼働します。認証機能を組込むためのSDKの提供や、認証やアカウント連携が可能なAPIの利用により、貴社サービスにおける認証機能の開発を効率化します。

上記2点以外にもThemiStructシリーズにはID管理ソリューションであるThemiStruct-IDMと、電子証明書発行・管理ソリューションであるThemiStruct-CMがあります。

ThemiStruct-IDMはID管理プラットフォームのOSSであるOpenIDMをベースに開発され、社内外にあるシステム等のID管理業務を社内ポリシーに基づいて一元管理することができるため、社員の退職時のアカウント削除を含めた運用負荷の軽減を可能とします。

またThemiStruct-CMはPCやスマートフォンに電子証明書を追加することでデバイスそのものを認証の一要素とすることが可能になるため、事前に許可されたデバイスとしてシステムへのアクセスを許可させることができます。

YubiKeyを使ったパスワードレス認証とSSO基盤に加えてこれらのソリューションを利用することで、クラウド・オンプレミスが混在する業務環境の認証・ID管理の両面の運用課題を解決し、セキュリティを強化することができます。

※ThemiStructシリーズの各ソリューションの詳細はオージス総研様までお問い合わせください。

https://www.ogis-ri.co.jp/pickup/themistruct/

■質疑応答

本セミナーに寄せられたご質問の中から、当日回答したご質問について以下に記載いたします。このほかにご不明な点等がございましたらお気軽にお問い合わせください。

Q.YubiKey Bio以外の機器の認証は指紋対応していますか?

大友氏)

他のシリーズは指紋ではなく、静電気によって人間の存在を確認するものとなっています。

Q.ThemiStructの強みを教えてください。

井田氏)

プライベート環境に構築するソリューションであるため、お客様の要件やポリシーに合わせることが可能です。レガシーシステムや標準技術に未対応なものでも横断的にカバーが可能です。

費用は一律の定額費用となるため、大規模ユーザー利用時のコストメリットが出しやすくなっています。

Q.認証器紛失時のログインはどうすればいいですか。セキュリティは問題ないでしょうか?

大友氏)

紛失したとしてもIDaaS側で紛失したYubiKeyの削除や登録のしなおしができるため、自分でリカバリ―することが可能です。

紛失防止の対策としては個々人で注意いただく事が一番ですが、私は家のカギを一緒に着けて管理しています。

井田氏)

認証基盤側の視点で見ると、認証器を紛失するとログインができなくなるため、認証キーを新たに用意いただき、一から設定しなおしていただくというのが基本的な流れになります。

認証器を用意しないとログインできない場合もあるため、緊急時のログイン方法を用意いただく必要も出てきます。ただこの場合、緊急時用の認証キーを悪用されて攻撃を受けてしまう可能性も出てきますので、別途セキュリティ対策が必要な可能性も出てきますので設計時の検討が必要です。

設計の必要があるようであればご相談ください。

Q.認証器の登録時にパスワードの登録を不要にできますか。

井田氏)可能です。

今回のデモではID/PWを必要としましたが、これにこだわる必要はなく、ユーザーを特定できる認証方法であればほかの認証でも代替可能です。

例えばワンタイムパスワードや統合Windows認証などが使用できます。

Q.SSO未導入ではサービスごとにYubiKeyを用意しなくてはいけませんか。

相良)

従業員一人当たり1本で問題ありません。

SSOしていない場合、設定の手間はありますが各クラウドサービスに都度、YubiKeyの設定とログイン認証を行っていくという形になります。

余談ですが、クラウドサービスAがFIDO2に対応、クラウドサービスBはOATH-TOTPに対応していたというケースでは、YubiKey 5 Seriesであればマルチプロトコルに対応しているため、YubiKey一本で運用可能です。この環境下でもFIDO2でプロトコル統一したいのであればThemiStructによって一元化して本人認証が可能になります。

大友氏)

もし自宅と職場でアクセスできる場所を変えたい場合、個別にYubiKeyを用意せずとも一つのYubiKeyに複数のクレデンシャルを保存して利用してかまいません。ただしそうした利用をする場合はITセキュリティポリシーに則ってご検討ください。

お問い合わせ

ご質問、ご相談、お見積もりなど お気軽にお問い合わせください。

プラットフォームソリューション事業部門

ITプロダクト&サービス事業本部

セキュリティプロダクト部

YubiKeyセミナーを開催いたします!-300x169.jpg)

-300x169.jpg)

の色が変わりました-300x169.png)