平素は格別のご高配を賜り厚く御礼申し上げます。

Yubico社YubiKey製品に関して、脆弱性が発見されたアナウンスがございましたのでご案内致します。

Yubico Security Advisory(YSA-2024-03)で公開されたInfineon製品の脆弱性に関して

当該脆弱性は、『Infineon製(*1)チップのECDSA(*2)暗号アルゴリズムライブラリにおける問題で、

サイドチャネル攻撃によりInfineon製チップ内の暗号情報が読み取られる』 というものになります。

(*1)Infineon Technologies AG (パワーシステムとIoTのグローバル半導体リーダー企業)

https://www.infineon.com/cms/jp/about-infineon/company

(*2)ECDSA (Elliptic Curve Digital Signature Algorithmの略)

楕円曲線を使ってデジタル署名を行うもの Elliptic Curve = 楕円曲線 、Digital Signature Algorithm= デジタル署名アルゴリズム

サイドチャネル攻撃とは

物理暗号システム(今回のケースではInfineon製の暗号チップ)からの情報の漏洩を可能にする攻撃です。

サイドチャネル攻撃では製品が発する電気的タイミング、消費電力、電磁エミッション、アコースティック エミッション(音響的な変化)などを利用して情報を読み取ります。

YubiKeyが受ける影響とその実行条件

当該脆弱性に攻撃を受ける状況は、以下のような条件・手法が整った際にYubiKey内のInfineon製チップから 直接ECDSA暗号情報(認証資格情報)を読み取る事ができます。

- ログイン先(*3)のユーザーアカウントに関連付けられたYubiKeyを入手する

- ログイン先のユーザーアカウントのID/パスワード、YubiKeyのPIN等の所有者のみが知る『知識情報』を入手する

- YubiKeyの外装を故意に破壊し、Infineon製チップに特殊機器(オシロスコープ)を直接接続する

- ログインする際にYubiKeyを通電させ、特殊機器(オシロスコープ)の電気信号情報からECDSA暗号情

(認証資格情報)を見つけて読み取る。(脆弱な操作を観察する能力が必要) - YubiKeyから読み取った認証資格情報と、別途入手した『知識情報』を組み合わせることで、YubiKeyなしでもログインが可能となる

(*3)ログイン先 (認証サーバ、SNS、Webサイト、SaaSアプリケーション等のユーザーアカウントを管理するサービス提供元)

本脆弱性が潜在するYubiKey製品と影響のある認証アルゴリズム

本脆弱性が潜在するのは、以下の製品となります。

- YubiKey 5シリーズでファームウェアが5.7.0より古いもの

- YubiKey 5 FIPSシリーズでファームウェアが5.7.0より古いもの

- YubiKey 5 CSPNシリーズでファームウェアが5.7.0より古いもの

- YubiKey Bioシリーズでファームウェアが5.7.2より古いもの

- Security Keyシリーズでファームウェアが5.7.0より古いもの

- YubiHSM 2でファームウェアが2.4.0より古いもの

- YubiHSM 2 FIPSでファームウェアが2.4.0より古いもの

※)YubiKey製品は、ファームウェアバージョンのアップデート機能を提供していません

※)YubiKey Bioは指紋情報以外に利用時にはPINの設定が必要となります

読み取られる可能性のあるECDSA暗号情報を利用する認証アルゴリズムは、以下の通りです。

- FIDO認証

- PIV認証(ECCキーを利用した場合)

- OpenPGP認証(ECCキーを利用した場合)

- YubiHSM 2の署名およびアテステーション(ECCキーを利用した場合)

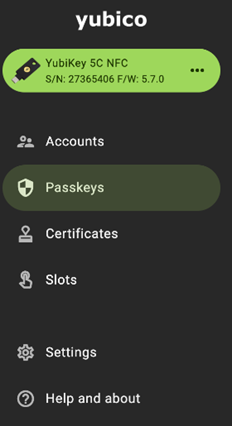

※YubiKeyのファームウェアバージョンをご確認頂くには、Yubico社提供のYubico Authenticatorまたは YubiKeyManager等のユーティリティをご利用ください

YubiKey関連ツールダウンロードページ :https://www.yubico.com/support/download/

確認例)

Yubico Authenticatorを使用してYubiKey のモデル、シリアル番号、ファームウェアバージョンを表示 した画像です。挿し込んだキーが、「YubiKey 5C NFC」 「F/Wバージョン 5.7.0」 と確認できます。

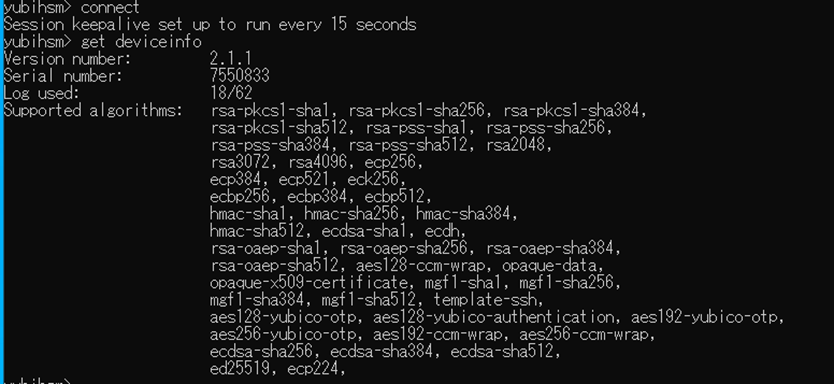

※YubiHSM2のファームウェアバージョンをご確認頂くには、YubiHSM SDK を使用して YubiHSM 2 に接続し、次の手順で get deviceinfo コマンドを使用します。

(Windows例)

“C:\Program Files\YubiHSM Connector\yubihsm-connector” -d

(既にYubiHSM Conncetor Serviceが起動している場合は不要)

“C:\Program Files\Yubico\YubiHSM Shell\bin\yubihsm-shell

yubihsm>connect

yubihsm>get deviceinfo

実行結果例(本例では表示バージョンが2.1.1)

運用への影響

YubiKeyを入手する、またはそのECDSA暗号情報を読み取るという行為は、『所持情報』の入手となります。

これを利用して認証を行うためには、ログイン先およびそのログインID/パスワード、YubiKeyのPINなどの所有者のみが知る『知識情報』が、別途必要となります。

これらの情報は、チップから読み取られるデータには含まれません。

『所持情報』と『知識情報』からなる多要素認証では、いずれかの要素が2つ以上揃わない限り、認証を行う ことはできません。

仮に、ログインに関する『知識情報』とYubiKeyを全て盗まれた場合、Infineon製チップから資格情報を 読み取るまでもなく、YubiKeyをそのまま利用した不正アクセスが可能となります。

当該脆弱性とは関係なく、そのような事態が発生した場合は、速やかに以下の対処を行う必要があります。

紛失したYubiKeyを悪用されないための対策

当該脆弱性の問題に限らず、YubiKeyを用いた運用では、以下の事をご留意ください。

- YubiKeyを利用した多要素認証の接続先、アカウント情報、PIN番号は他者に知られないようにする。

- YubiKeyを紛失した場合は、速やかにログイン先のアカウントからYubiKeyの紐づけを解除する。

(解除されたYubiKeyの資格情報は、認証に利用できません) - 不審なログイン形跡がないかログイン先の認証ログを確認する。

なお、旧バージョンのYubiKeyをお使いの皆様への対応については、Yubico社への確認が取れ次第、

第二報としてご案内させていただきます。

本件に関するご不明な点、ご質問等につきましては、弊社までご連絡頂けますよう、お願い申し上げます。

お問い合わせ

ご質問、ご相談、お見積もりなど お気軽にお問い合わせください。

プロダクト・サービス事業グループ

ネットワークセキュリティ事業本部

セキュリティプロダクト第二部

.jpg)

YubiKeyセミナーを開催いたします!-300x169.jpg)

の色が変わりました-300x169.png)