こんにちは。SCSKセキュリティプロダクト第二部Yubicoチームです。

ここ数年、オンラインバンキングやネット証券における不正ログイン・不正送金は、「もはや自分も例外ではない」ほど頻繁に発生しています。その背景にはSMSコードやワンタイムパスワードなどの、フィッシング耐性がない多要素認証方式が使用されていることが一因として挙げられます。

ユーザーが認証情報を画面入力して送信する多要素認証方式では、利用者がフィッシングサイトに誘導された場合に、多要素全ての認証情報が盗まれます。認証情報の有効時間内にリアルタイムで認証情報を利用されれば、不正アクセスが可能になります。「多要素認証を導入している=安全」とは、もはや言い切れない時代です。今回は、金融業界で発生したインシデント例からYubiKeyの必要性を解説します。

金融業界で起こった不正アクセス・取引被害の原因はフィッシング攻撃!?

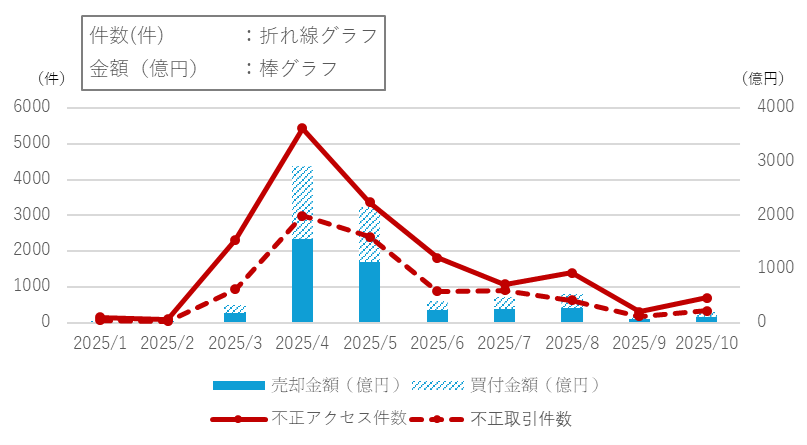

金融庁が公表している不正アクセス・取引被害レポートによると、2025年4月・5月には急激な被害増加が確認されています。

出典:「インターネット取引サービスへの不正アクセス・不正取引による被害が急増しています:金融庁」

令和7年11月10日更新版をもとに作成

被害の主な原因は、「リアルタイムフィッシング」と呼ばれる攻撃手法によって、SMSコードなどのワンタイムパスワード型多要素認証情報がそのまま攻撃者に盗まれてしまう点にあります。その結果、不正ログインや不正送金などの被害が生じています。リアルタイムフィッシングについては、以下の記事で詳しく説明しています。

このような状況を受け、金融庁は令和7年12月に「金融商品取引業者等向けの総合的な監督指針」を公表しました。本指針では、フィッシング耐性のある多要素認証の実装および必須化が記されています。すでに多くの証券会社がFIDO2認証(パスキー)に対応し、強化型多要素認証の義務化が進んでいます。

以下は「金融商品取引業者等向けの総合的な監督指針」の内容を抜粋しました。

YubiKeyの必要性

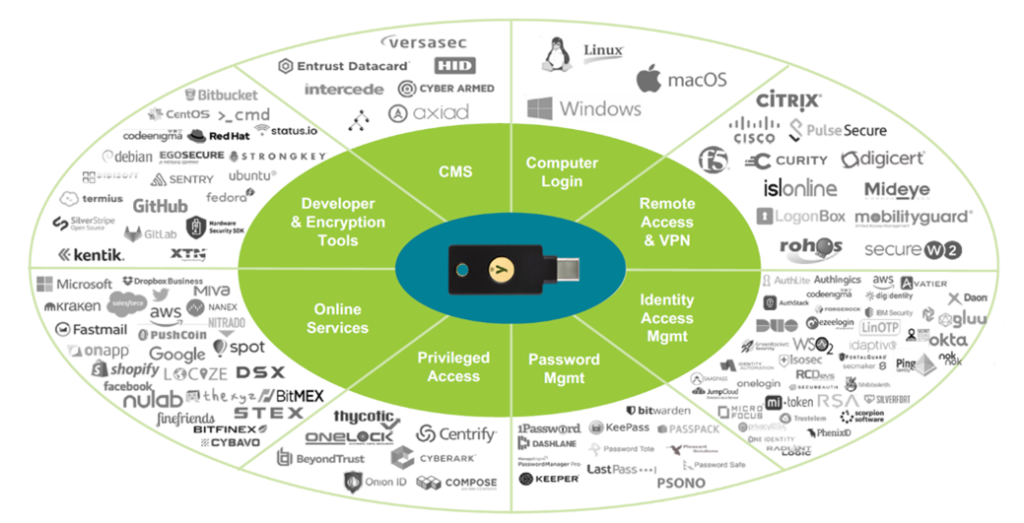

YubiKeyでは金融庁が推奨する「パスキーによる認証」および「PKI(公開鍵基盤)をベースとした認証」の両方に対応しております。

パスキー認証の強みは、パスキー自体にアクセス先のアプリケーションID(WebサイトURL)が設定されていることにあります。これによりユーザーが騙されてフィッシングサイトでパスキーを利用しようとしても、パスキーに登録されていないフィッシングサイトのURLでは利用できません。

このように、たとえユーザーが騙されてフィッシングサイトでYubiKeyを利用したとしても、認証情報の流出を防ぐ仕組みをフィッシング耐性と呼びます。

またYubiKeyに保存されるパスキーはDevice bound Passkey(デバイスバウンドパスキー)と呼ばれ、YubiKey内の暗号化チップから取り出すことも、コピーやバックアップをすることもできません。また格納されたパスキーを利用するためには、YubiKeyによる所有者確認(暗証記号または指紋)で認証される必要があり、紛失等への堅牢性も兼ね備えています。

パスキーは各種サービスのユーザーIDに関連付けて作成され、1つのYubiKeyには最大100個のパスキーを保存できるため、金融サービスはもちろん、パスキー認証に対応する他のさまざまなWebサービスの認証にも同じYubiKeyを利用できます。

まとめ

高度化するフィッシング攻撃に対応するためには、認証強度の高い多要素認証の導入が不可欠です。YubiKeyのようなハードウェアセキュリティキーを活用したパスキー認証を導入することで、不正アクセスに起因する様々な情報被害のリスクを大幅に低減できます。

これからの認証方式の見直し・選定に、ぜひご参考ください。YubiKeyに関するご相談・お問合せは、お気軽に弊社までお問合せください。

ご質問、ご相談、お見積もりなど お気軽にお問い合わせください。

お問い合わせ

ご質問、ご相談、お見積もりなど お気軽にお問い合わせください。

認証強化セミナーを開催いたします!-300x169.png)