こんにちは。SCSKセキュリティプロダクト部Yubicoチームです。

YubiKeyはFIDO2認証用セキュリティキーとして、Azure Active DirectoryなどのFIDO2に対応したサービスへの多要素認証に広くご利用頂いております。

一方で、FIDO2に対応していないサービスにも多要素認証を導入したい、というご要望も少なくありません。

YubiKey 5シリーズではFIDO2以外にも、OATH系ワンタイムパスワードやPIV認証用スマートカード機能などを実装しており、様々なシーンで多要素認証用のセキュリティキーとしてご利用頂けます。

今回は、YubiKey 5 シリーズのPIVスマートカード機能を利用した一例として、ローカルActive Directoryへの証明書によるログインをご紹介します。

Windows Serverシステムには、AD CS(Active Directory証明書サービス)という機能が実装されており、役割と機能の追加によって証明書の発行や認証の機能を導入することができるようになっています。

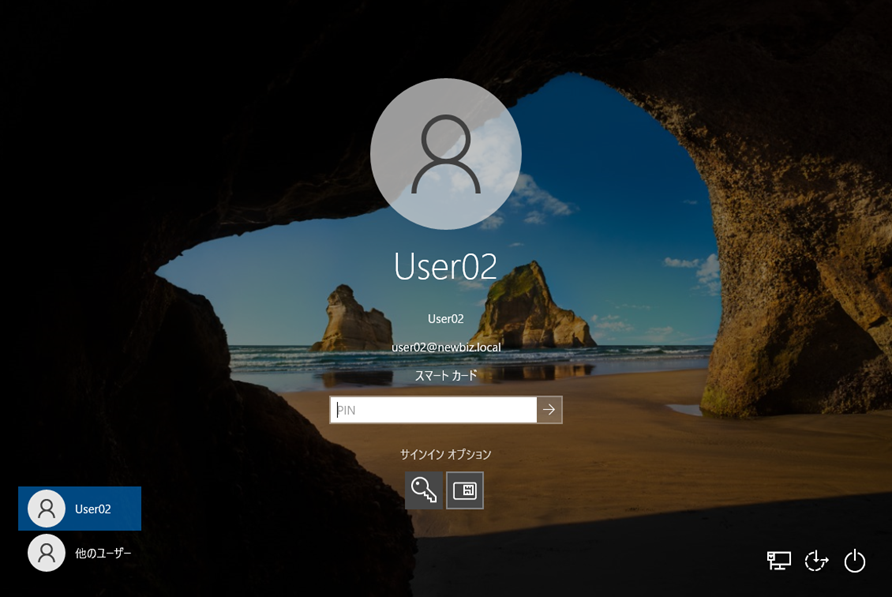

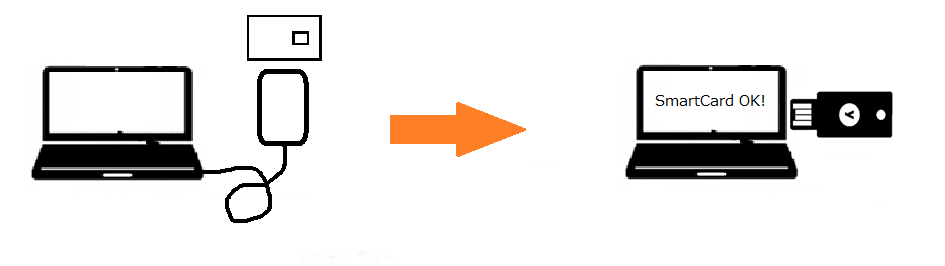

AD CSサーバーでユーザー証明書をドメインユーザーのYubiKeyに発行し、ユーザーがログインする際にはYubiKeyを挿して保存されている証明書を利用します。

ログイン画面でYubiKeyをUSBに挿すだけでユーザーIDが識別され、YubiKeyに設定されているPINを入力することでログインが完了します。

操作は極めて簡単ですが、ユーザー用のYubiKeyを持っているという「所持情報」と、そのYubiKeyのPIN番号という「知識情報」を組み合わせた多要素認証であり、非常にセキュリティ強度の高い認証となります。

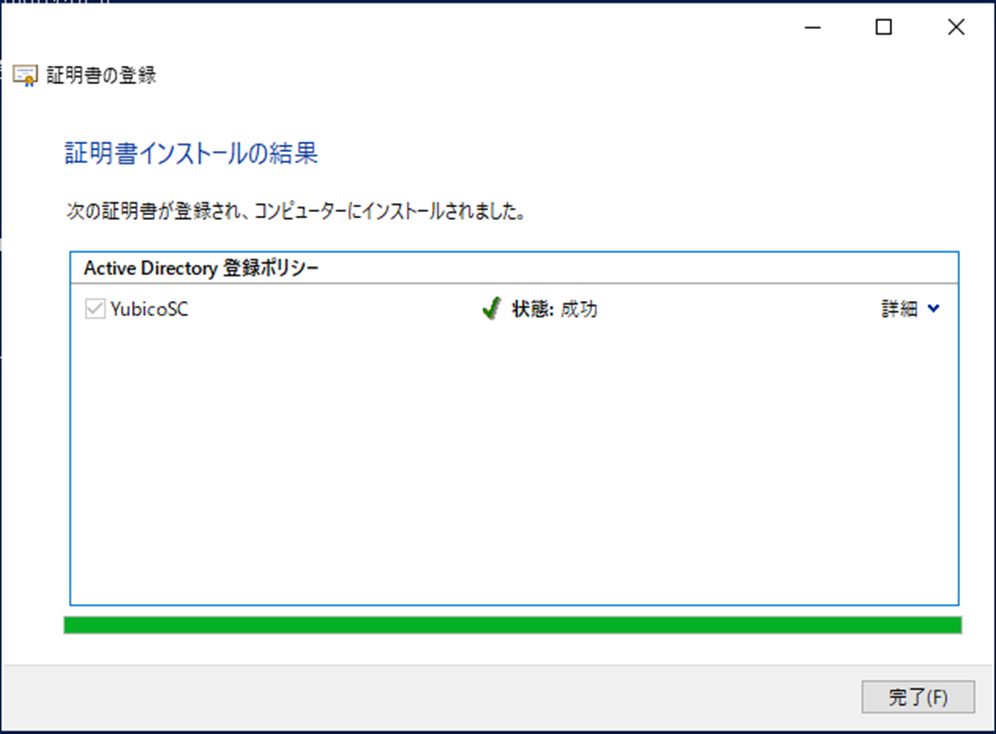

YubiKeyへの証明書の登録作業は、管理者がまとめて行うことも可能ですが、ユーザー全員のYubiKeyに設定を行うのは大変な作業です。そこで、ユーザー自身による登録ができるようにすることも有効な方策の1つです。

AD CSでは、ユーザー自身に証明書の登録作業を可能とさせる証明書ポリシーを作成することが可能です。

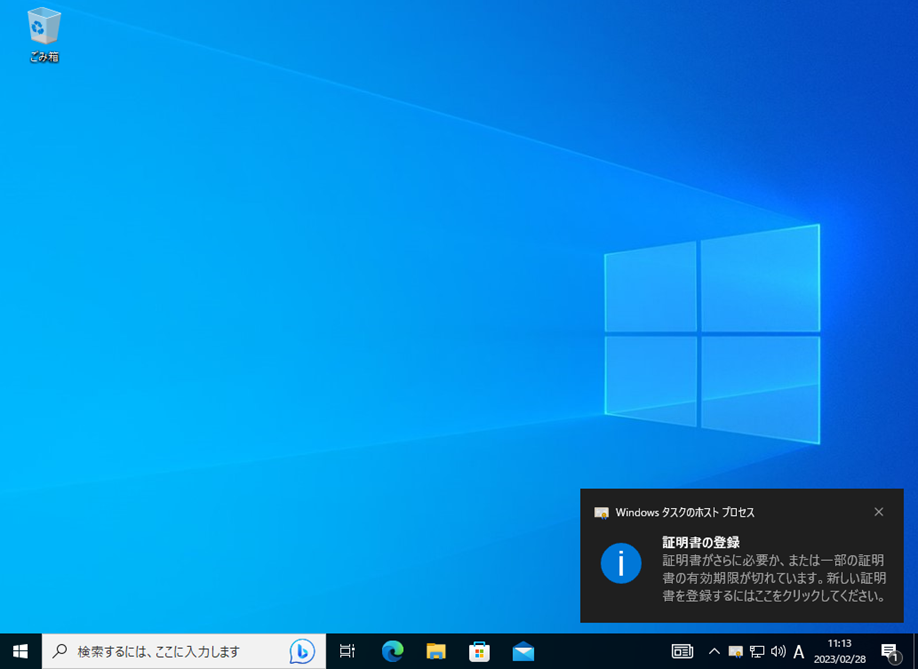

そのように設定すると、下画像例のように、ユーザーがパスワードによるログインを行った際にメッセージを出力し、証明書の登録作業を手持ちのYubiKeyに対して行わせることが可能になります。

ユーザーによる登録作業は簡単です。メッセージの「ここ」と表記されている部分をクリックするとウィザードが起動するので、ガイダンスに従ってYubiKeyを挿して登録作業を行うだけで終わります。

また、YubiKeyのPIN番号の設定も、ユーザー自身の管理で行うことができます。

ユーザーが自身のパスワードを変更する作業と同様に、自身のYubiKeyのPINを設定、変更することができます。

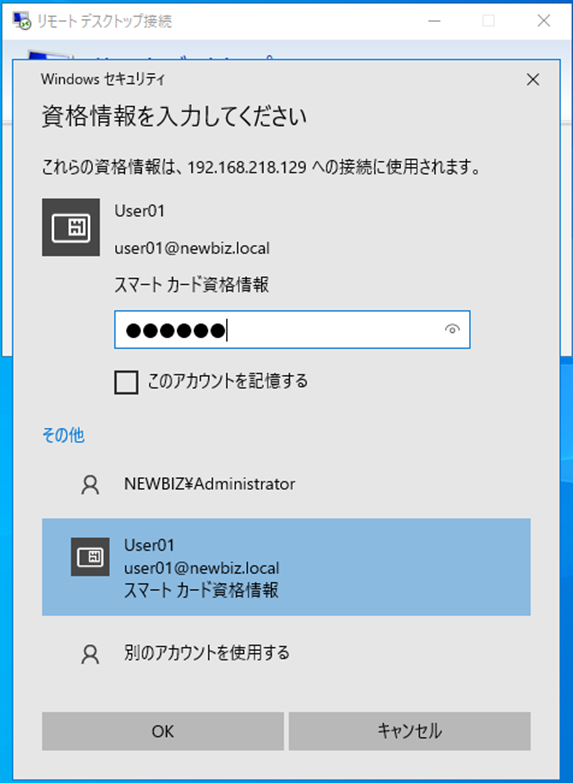

YubiKeyを利用したユーザーのログインは、ローカルPCへのログインだけではありません。

リモートデスクトップへのログインにおいても、YubiKeyの証明書を利用したログインが可能です。

ドメインポリシーでスマートカードログインを必須化すれば、YubiKeyなしにはログインが不可能になりますので、PCやサーバーへの不正なローカル/リモートログインを防ぐことができます。

これらの機能はすべて、Windows Serverが標準で実装しているAD CSおよびスマートカードログインの機能で行われるもので、そこにYubiKeyをスマートカードとして認識させていることにより実現しています。

YubiKeyを利用することで、スマートカード読み取り装置をPCに装備する必要もありません。

ドメインコンピュータのどれに対しても、手持ちのYubiKeyをUSBに挿すだけで、自身のユーザーIDによるログインが簡単に行えます。

利便性、携帯性、セキュリティ強度を備えた認証をActive Directoryドメイン環境に導入できますので、YubiKeyの利用方法の一つとしてご検討ください。

勿論ながら、ドメインログインに利用したYubiKeyを、そのまま他サービスでのFIDO2認証用セキュリティキーとして併用することも可能です。

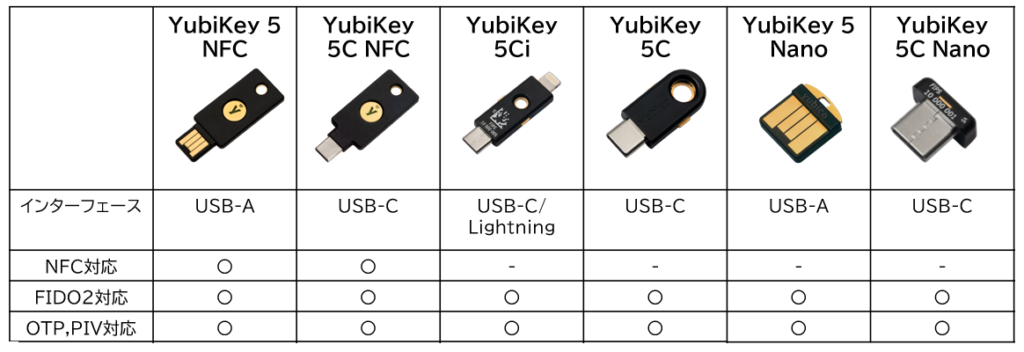

ご紹介した機能にご利用頂けるYubiKeyのラインナップは、以下の通りです。

本文に掲載した画像は、弊社の試験環境でWindows Server 2022にAD CSサーバーを構築し、Windows10クライアントPCでのログイン操作等を実施したものとなります。

構築の手順、注意点などをまとめたドキュメントや、証明書の発行、ログインなどのデモンストレーションも可能ですので、お気軽に弊社までお問合せください。

お問い合わせ

ご質問、ご相談、お見積もりなど お気軽にお問い合わせください。

プロダクト・サービス事業グループ

ネットワークセキュリティ事業本部

セキュリティプロダクト第二部